3

results

for ldap

-

Schwierigkeitsgrad: Für jeden machbar

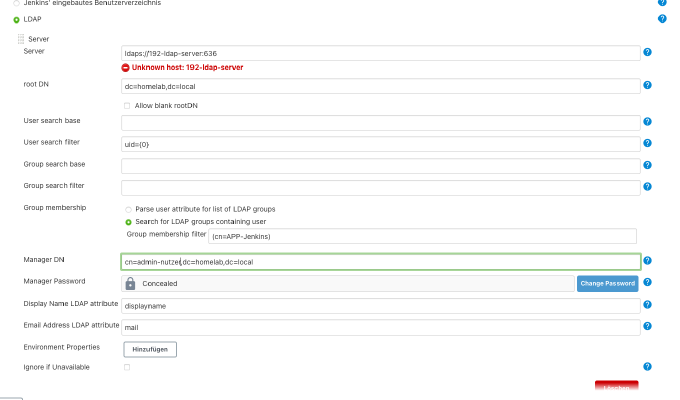

このチュートリアルは、"コンテナですごいこと:Synology DSでJenkinsを動かす “に関するこれまでの知識をもとに構成されています。すでにLDAPを最初から持っている場合は、適切なアプリケーション・グループを作成するだけでよい。 その後、Jenkinsに設定を入力する必要があります。Jenkinsの管理」→「グローバルセキュリティの設定」をクリックしました。 重要:自己署名証明書の場合、トラストストアはJenkinsサーバーのJava-Optsで提供される必要があります。私のJenkinsサーバーはDocker Composeファイル経由で作成されているので、私の場合は以下のような感じになっています。 version: '2.0' services: jenkins: restart: always image: jenkins/jenkins:lts privileged: true user: root ports: - port:8443 - port:50001 container_name: jenkins environment: JENKINS_SLAVE_AGENT_PORT: 50001 TZ: 'Europe/Berlin' JAVA_OPTS: '-Dcom.sun.jndi.ldap.object.disableEndpointIdentification=true -Djdk.tls.trustNameService=true -Djavax.net.ssl.trustStore=/store/keystore.jks -Djavax.net.ssl.trustStorePassword=pass' JENKINS_OPTS: "--httpsKeyStore='/store/keystore.jks' --httpsKeyStorePassword='pass' --httpPort=-1 --httpsPort=8443" volumes: - ./data:/var/jenkins_home - /var/run/docker.sock:/var/run/docker.sock - /usr/local/bin/docker:/usr/local/bin/docker - ./keystore.jks:/store/keystore.jks - ./certs:/certs logging: ..... usw

このチュートリアルは、"コンテナですごいこと:Synology DSでJenkinsを動かす “に関するこれまでの知識をもとに構成されています。すでにLDAPを最初から持っている場合は、適切なアプリケーション・グループを作成するだけでよい。 その後、Jenkinsに設定を入力する必要があります。Jenkinsの管理」→「グローバルセキュリティの設定」をクリックしました。 重要:自己署名証明書の場合、トラストストアはJenkinsサーバーのJava-Optsで提供される必要があります。私のJenkinsサーバーはDocker Composeファイル経由で作成されているので、私の場合は以下のような感じになっています。 version: '2.0' services: jenkins: restart: always image: jenkins/jenkins:lts privileged: true user: root ports: - port:8443 - port:50001 container_name: jenkins environment: JENKINS_SLAVE_AGENT_PORT: 50001 TZ: 'Europe/Berlin' JAVA_OPTS: '-Dcom.sun.jndi.ldap.object.disableEndpointIdentification=true -Djdk.tls.trustNameService=true -Djavax.net.ssl.trustStore=/store/keystore.jks -Djavax.net.ssl.trustStorePassword=pass' JENKINS_OPTS: "--httpsKeyStore='/store/keystore.jks' --httpsKeyStorePassword='pass' --httpPort=-1 --httpsPort=8443" volumes: - ./data:/var/jenkins_home - /var/run/docker.sock:/var/run/docker.sock - /usr/local/bin/docker:/usr/local/bin/docker - ./keystore.jks:/store/keystore.jks - ./certs:/certs logging: ..... usw -

Schwierigkeitsgrad: Für jeden machbar

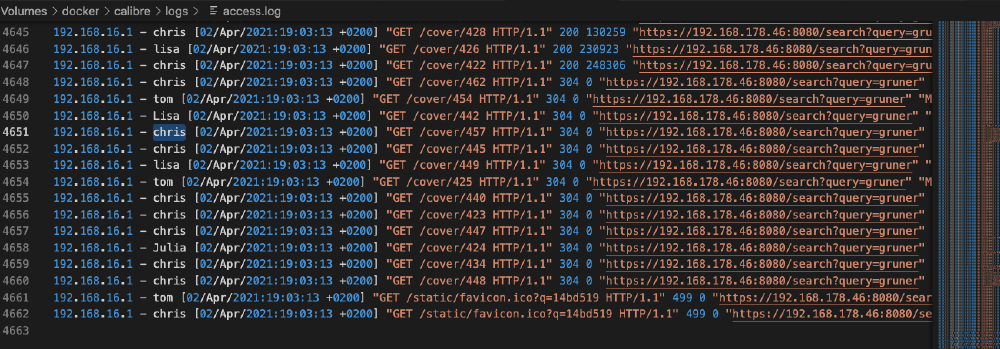

Synology Diskstation ユーザーとして、私はホームラボのネットワークで多くのサービスを実行しています。Gitlabでソフトウェアをデプロイし、Confluenceで知識を文書化し、Calibreウェブサーバーで技術文献を読んでいます。 すべてのネットワークサービスは暗号化されて通信し、中央のユーザー管理によって保護されています。 今日は、SSL暗号化、アクセスログ、LDAPアクセス制限によって私のCalibreサービスを保護する方法を紹介します。このチュートリアルでは、"アトラシアンでのクールな使い方: LDAP ですべてのアトラシアンツールを使用する “と “コンテナで素晴らしいことを: Docker ComposeでCalibreを実行する “からの予備知識が必要です。 私のLDAPサーバー すでに書いたように、私はDockerコンテナで中央のopenLDAPサーバーを動かしています。また、いくつかのアプリケーショングループを作成しました。 リバースプロキシで安全でないアプリケーションを保護 linuxserver/calibre-web」のDockerイメージはSSL暗号化とLDAPをサポートしていないので、「calibreweb」という仮想ネットワークを作り、NGINXリバースプロクシをCalibreサーバの前に置く。 Docker Composeファイルはこんな感じです。今後のアクセスログはすべてlogディレクトリに、自己署名証明書はcertsディレクトリに保存されます。 version: '3.7' services: nginx: image: weseek/nginx-auth-ldap:1.13.9-1-alpine container_name: calibre-nginx environment: - 'TZ=Europe/Berlin' volumes: - ./default.conf:/etc/nginx/conf.d/default.conf - ./certs:/etc/certs - ./logs:/var/log/nginx ports: - 8443:443 networks: - calibreweb restart: unless-stopped calibre-web: image: linuxserver/calibre-web container_name: calibre-web environment: - PUID=..... - PGID=.... - TZ=Europe/Berlin volumes: - /volume/docker/calibre/app.

Synology Diskstation ユーザーとして、私はホームラボのネットワークで多くのサービスを実行しています。Gitlabでソフトウェアをデプロイし、Confluenceで知識を文書化し、Calibreウェブサーバーで技術文献を読んでいます。 すべてのネットワークサービスは暗号化されて通信し、中央のユーザー管理によって保護されています。 今日は、SSL暗号化、アクセスログ、LDAPアクセス制限によって私のCalibreサービスを保護する方法を紹介します。このチュートリアルでは、"アトラシアンでのクールな使い方: LDAP ですべてのアトラシアンツールを使用する “と “コンテナで素晴らしいことを: Docker ComposeでCalibreを実行する “からの予備知識が必要です。 私のLDAPサーバー すでに書いたように、私はDockerコンテナで中央のopenLDAPサーバーを動かしています。また、いくつかのアプリケーショングループを作成しました。 リバースプロキシで安全でないアプリケーションを保護 linuxserver/calibre-web」のDockerイメージはSSL暗号化とLDAPをサポートしていないので、「calibreweb」という仮想ネットワークを作り、NGINXリバースプロクシをCalibreサーバの前に置く。 Docker Composeファイルはこんな感じです。今後のアクセスログはすべてlogディレクトリに、自己署名証明書はcertsディレクトリに保存されます。 version: '3.7' services: nginx: image: weseek/nginx-auth-ldap:1.13.9-1-alpine container_name: calibre-nginx environment: - 'TZ=Europe/Berlin' volumes: - ./default.conf:/etc/nginx/conf.d/default.conf - ./certs:/etc/certs - ./logs:/var/log/nginx ports: - 8443:443 networks: - calibreweb restart: unless-stopped calibre-web: image: linuxserver/calibre-web container_name: calibre-web environment: - PUID=..... - PGID=.... - TZ=Europe/Berlin volumes: - /volume/docker/calibre/app. -

Schwierigkeitsgrad: Es kann etwas länger dauern

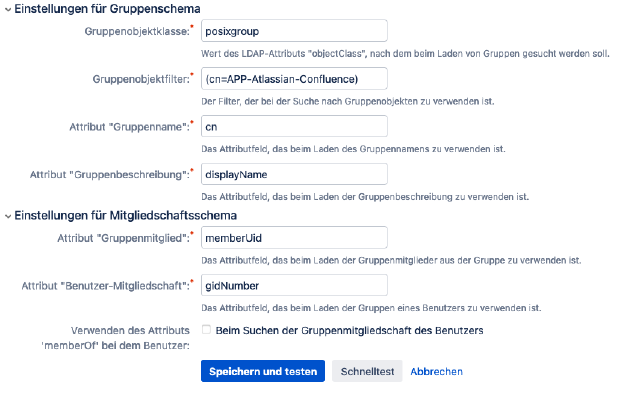

Atlassianのインストールを自分で行っている人はラッキーです。今日は、Jira、Bamboo、Confluence を LDAP サーバーに接続する方法を紹介します。 ステップ1:OpenLDAPのインストール このDocker ComposeファイルでOpenLDAPをSynologyのNASにセットアップしました。 ersion: '2' services: openldap: restart: always image: osixia/openldap container_name: openldap environment: LDAP_TLS: 'true' LDAP_TLS_CRT_FILENAME: '....pem' LDAP_TLS_KEY_FILENAME: '......pem' LDAP_TLS_CA_CRT_FILENAME: '......pem' LDAP_ORGANISATION: "365Layouts" LDAP_DOMAIN: "homelab.local" LDAP_BASE_DN: "dc=homelab,dc=local" LDAP_ADMIN_PASSWORD: "......" LDAP_TLS_CIPHER_SUITE: "NORMAL" LDAP_TLS_VERIFY_CLIENT: "allow" LDAP_TLS_CIPHER_SUITE: NORMAL tty: true stdin_open: true volumes: - ./ldap:/var/lib/ldap - ./slapdd:/etc/ldap/slapd.d - ./certs:/container/service/slapd/assets/certs/ - ./memberof.ldif:/root/memberof.ldif - ./refint.ldif:/root/refint.ldif ports: - "389:389" - "636:636" hostname: "homelab.local" networks: - ldap phpldapadmin: restart: always image: osixia/phpldapadmin:latest container_name: phpldapadmin volumes: - .

Atlassianのインストールを自分で行っている人はラッキーです。今日は、Jira、Bamboo、Confluence を LDAP サーバーに接続する方法を紹介します。 ステップ1:OpenLDAPのインストール このDocker ComposeファイルでOpenLDAPをSynologyのNASにセットアップしました。 ersion: '2' services: openldap: restart: always image: osixia/openldap container_name: openldap environment: LDAP_TLS: 'true' LDAP_TLS_CRT_FILENAME: '....pem' LDAP_TLS_KEY_FILENAME: '......pem' LDAP_TLS_CA_CRT_FILENAME: '......pem' LDAP_ORGANISATION: "365Layouts" LDAP_DOMAIN: "homelab.local" LDAP_BASE_DN: "dc=homelab,dc=local" LDAP_ADMIN_PASSWORD: "......" LDAP_TLS_CIPHER_SUITE: "NORMAL" LDAP_TLS_VERIFY_CLIENT: "allow" LDAP_TLS_CIPHER_SUITE: NORMAL tty: true stdin_open: true volumes: - ./ldap:/var/lib/ldap - ./slapdd:/etc/ldap/slapd.d - ./certs:/container/service/slapd/assets/certs/ - ./memberof.ldif:/root/memberof.ldif - ./refint.ldif:/root/refint.ldif ports: - "389:389" - "636:636" hostname: "homelab.local" networks: - ldap phpldapadmin: restart: always image: osixia/phpldapadmin:latest container_name: phpldapadmin volumes: - .