3

results

for ldap

-

难度等级: 人人可做

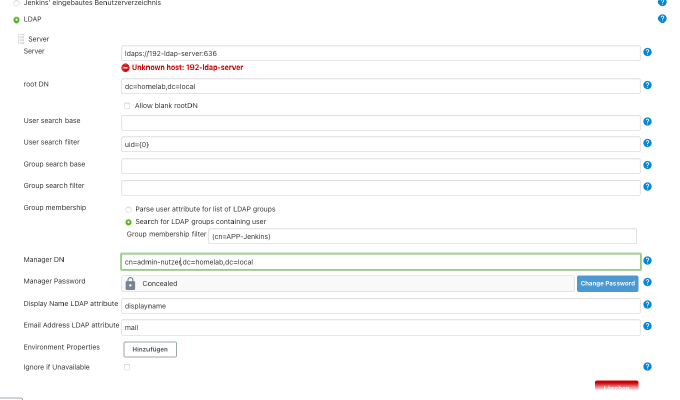

本教程是建立在以前的 “容器的伟大之处:在Synology DS上运行Jenkins “知识基础上的。如果你一开始就已经有了LDAP,你只需要创建一个合适的应用组。 之后,你需要在Jenkins中输入设置。我点击 “管理Jenkins”>“配置全球安全”。 重要提示:对于自签名的证书,信任库必须由Jenkins服务器的Java-Opts提供。由于我的Jenkins服务器是通过Docker Compose文件创建的,对我来说,它看起来像这样。 version: '2.0' services: jenkins: restart: always image: jenkins/jenkins:lts privileged: true user: root ports: - port:8443 - port:50001 container_name: jenkins environment: JENKINS_SLAVE_AGENT_PORT: 50001 TZ: 'Europe/Berlin' JAVA_OPTS: '-Dcom.sun.jndi.ldap.object.disableEndpointIdentification=true -Djdk.tls.trustNameService=true -Djavax.net.ssl.trustStore=/store/keystore.jks -Djavax.net.ssl.trustStorePassword=pass' JENKINS_OPTS: "--httpsKeyStore='/store/keystore.jks' --httpsKeyStorePassword='pass' --httpPort=-1 --httpsPort=8443" volumes: - ./data:/var/jenkins_home - /var/run/docker.sock:/var/run/docker.sock - /usr/local/bin/docker:/usr/local/bin/docker - ./keystore.jks:/store/keystore.jks - ./certs:/certs logging: ..... usw

本教程是建立在以前的 “容器的伟大之处:在Synology DS上运行Jenkins “知识基础上的。如果你一开始就已经有了LDAP,你只需要创建一个合适的应用组。 之后,你需要在Jenkins中输入设置。我点击 “管理Jenkins”>“配置全球安全”。 重要提示:对于自签名的证书,信任库必须由Jenkins服务器的Java-Opts提供。由于我的Jenkins服务器是通过Docker Compose文件创建的,对我来说,它看起来像这样。 version: '2.0' services: jenkins: restart: always image: jenkins/jenkins:lts privileged: true user: root ports: - port:8443 - port:50001 container_name: jenkins environment: JENKINS_SLAVE_AGENT_PORT: 50001 TZ: 'Europe/Berlin' JAVA_OPTS: '-Dcom.sun.jndi.ldap.object.disableEndpointIdentification=true -Djdk.tls.trustNameService=true -Djavax.net.ssl.trustStore=/store/keystore.jks -Djavax.net.ssl.trustStorePassword=pass' JENKINS_OPTS: "--httpsKeyStore='/store/keystore.jks' --httpsKeyStorePassword='pass' --httpPort=-1 --httpsPort=8443" volumes: - ./data:/var/jenkins_home - /var/run/docker.sock:/var/run/docker.sock - /usr/local/bin/docker:/usr/local/bin/docker - ./keystore.jks:/store/keystore.jks - ./certs:/certs logging: ..... usw -

难度等级: 人人可做

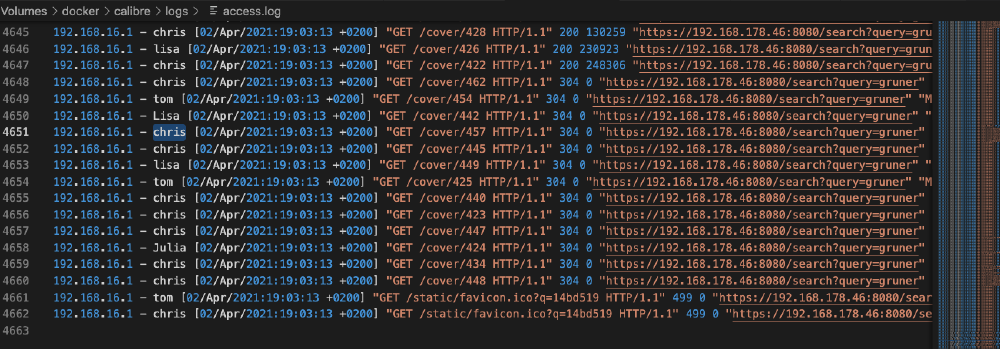

作为Synology Diskstation的用户,我在我的Homelab网络上运行许多服务。我在Gitlab中部署软件,在Confluence中记录知识,通过Calibre网络服务器阅读技术参考资料。 所有的网络服务都是加密的,并通过中央用户管理来保证安全。 今天我展示了我是如何通过SSL加密、访问记录和LDAP访问限制来保证我的Calibre服务的。本教程需要有 “阿特拉斯公司的酷事:用LDAP使用所有阿特拉斯工具 “和 “容器的伟大之处:用Docker Compose运行Calibre “的预先知识。 我的LDAP服务器 正如我已经写过的,我在Docker容器中运行一个中央openLDAP服务器。我还创建了几个应用组。 用反向代理确保不安全的应用程序 由于 “linuxserver/calibre-web “Docker镜像不支持SSL加密和LDAP,我创建了一个名为 “calibreweb “的虚拟网络,并在Calibre服务器前放置了一个NGINX反向代理。 这就是我的Docker Compose文件的样子。所有未来的访问日志都存储在日志目录中,我的自签名证书在certs目录中。 version: '3.7' services: nginx: image: weseek/nginx-auth-ldap:1.13.9-1-alpine container_name: calibre-nginx environment: - 'TZ=Europe/Berlin' volumes: - ./default.conf:/etc/nginx/conf.d/default.conf - ./certs:/etc/certs - ./logs:/var/log/nginx ports: - 8443:443 networks: - calibreweb restart: unless-stopped calibre-web: image: linuxserver/calibre-web container_name: calibre-web environment: - PUID=..... - PGID=.... - TZ=Europe/Berlin volumes: - /volume/docker/calibre/app.

作为Synology Diskstation的用户,我在我的Homelab网络上运行许多服务。我在Gitlab中部署软件,在Confluence中记录知识,通过Calibre网络服务器阅读技术参考资料。 所有的网络服务都是加密的,并通过中央用户管理来保证安全。 今天我展示了我是如何通过SSL加密、访问记录和LDAP访问限制来保证我的Calibre服务的。本教程需要有 “阿特拉斯公司的酷事:用LDAP使用所有阿特拉斯工具 “和 “容器的伟大之处:用Docker Compose运行Calibre “的预先知识。 我的LDAP服务器 正如我已经写过的,我在Docker容器中运行一个中央openLDAP服务器。我还创建了几个应用组。 用反向代理确保不安全的应用程序 由于 “linuxserver/calibre-web “Docker镜像不支持SSL加密和LDAP,我创建了一个名为 “calibreweb “的虚拟网络,并在Calibre服务器前放置了一个NGINX反向代理。 这就是我的Docker Compose文件的样子。所有未来的访问日志都存储在日志目录中,我的自签名证书在certs目录中。 version: '3.7' services: nginx: image: weseek/nginx-auth-ldap:1.13.9-1-alpine container_name: calibre-nginx environment: - 'TZ=Europe/Berlin' volumes: - ./default.conf:/etc/nginx/conf.d/default.conf - ./certs:/etc/certs - ./logs:/var/log/nginx ports: - 8443:443 networks: - calibreweb restart: unless-stopped calibre-web: image: linuxserver/calibre-web container_name: calibre-web environment: - PUID=..... - PGID=.... - TZ=Europe/Berlin volumes: - /volume/docker/calibre/app. -

难度等级: 可能需要更长的时间

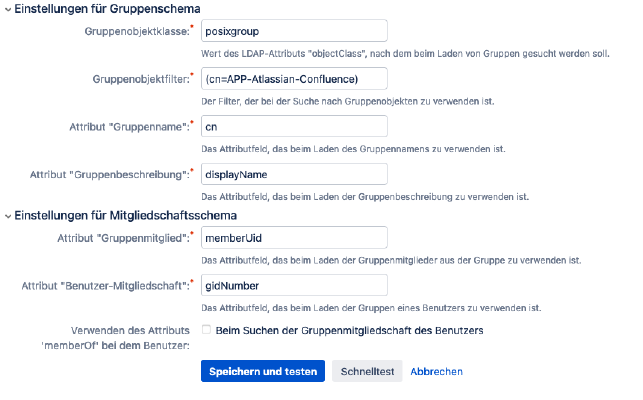

如果你有自己的Atlassian安装,你是幸运的。今天我展示了我如何将Jira、Bamboo和Confluence连接到我的LDAP服务器。 第1步:安装OpenLDAP 我已经在我的Synology NAS上用这个Docker Compose文件设置了OpenLDAP。 ersion: '2' services: openldap: restart: always image: osixia/openldap container_name: openldap environment: LDAP_TLS: 'true' LDAP_TLS_CRT_FILENAME: '....pem' LDAP_TLS_KEY_FILENAME: '......pem' LDAP_TLS_CA_CRT_FILENAME: '......pem' LDAP_ORGANISATION: "365Layouts" LDAP_DOMAIN: "homelab.local" LDAP_BASE_DN: "dc=homelab,dc=local" LDAP_ADMIN_PASSWORD: "......" LDAP_TLS_CIPHER_SUITE: "NORMAL" LDAP_TLS_VERIFY_CLIENT: "allow" LDAP_TLS_CIPHER_SUITE: NORMAL tty: true stdin_open: true volumes: - ./ldap:/var/lib/ldap - ./slapdd:/etc/ldap/slapd.d - ./certs:/container/service/slapd/assets/certs/ - ./memberof.ldif:/root/memberof.ldif - ./refint.ldif:/root/refint.ldif ports: - "389:389" - "636:636" hostname: "homelab.local" networks: - ldap phpldapadmin: restart: always image: osixia/phpldapadmin:latest container_name: phpldapadmin volumes: - .

如果你有自己的Atlassian安装,你是幸运的。今天我展示了我如何将Jira、Bamboo和Confluence连接到我的LDAP服务器。 第1步:安装OpenLDAP 我已经在我的Synology NAS上用这个Docker Compose文件设置了OpenLDAP。 ersion: '2' services: openldap: restart: always image: osixia/openldap container_name: openldap environment: LDAP_TLS: 'true' LDAP_TLS_CRT_FILENAME: '....pem' LDAP_TLS_KEY_FILENAME: '......pem' LDAP_TLS_CA_CRT_FILENAME: '......pem' LDAP_ORGANISATION: "365Layouts" LDAP_DOMAIN: "homelab.local" LDAP_BASE_DN: "dc=homelab,dc=local" LDAP_ADMIN_PASSWORD: "......" LDAP_TLS_CIPHER_SUITE: "NORMAL" LDAP_TLS_VERIFY_CLIENT: "allow" LDAP_TLS_CIPHER_SUITE: NORMAL tty: true stdin_open: true volumes: - ./ldap:/var/lib/ldap - ./slapdd:/etc/ldap/slapd.d - ./certs:/container/service/slapd/assets/certs/ - ./memberof.ldif:/root/memberof.ldif - ./refint.ldif:/root/refint.ldif ports: - "389:389" - "636:636" hostname: "homelab.local" networks: - ldap phpldapadmin: restart: always image: osixia/phpldapadmin:latest container_name: phpldapadmin volumes: - .